- Lösungen

- Branchen und Kunden

- Kompetenzen

Überlassen Sie Ihr Risikomanagement nicht dem Zufall

Im Rahmen des Informationssicherheits-Risikomanagements arbeiten wir gemeinsam auf eine nachhaltige strategische Ausrichtung hin - mit Leistungen, die wir individuell auf den Bedarf in Ihrem Unternehmen abstimmen:

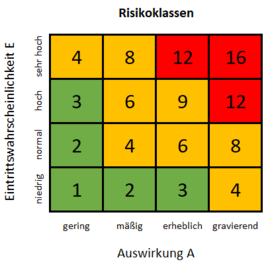

- Erarbeitung einer Informationssicherheits-Risikomethodik

- Durchführung von Risikoanalysen

- Etablierung eines effektiven Risikomanagements

Darüber hinaus können weitere Management-Systeme integriert werden, wie bspw.:

- Business Continuity Management System (BCMS)

- Quality Management System (QMS)

- Datenschutz-Managementsystem (DSMS)

- Internes Kontrollsystem (IKS)

Welchen Nutzen bietet Informationssicherheits-Risikomanagement?

- Etablierung eines zertifizierungsreifen Risikomanagements als Kernelement eines ISMS nach ISO 27001

- umfassende, systematische Identifizierung, Analyse, Bewertung und Behandlung von Risiken der Informationssicherheit

- Erschließung von Synergieeffekten des spezifischen Risikomanagements verschiedener Mangementsysteme

- Ergebnisse des Risikomanagements dienen als Basis für die Priorisierung von Maßnahmen zur Risiko-Minimierung

Anfrage

Weitere Lösungen im ISMS Bereich

Veranstaltungen

07.05.2024 - 07.05.2024 |

Security-Roadshow in 4 Städten

Ansprechpartner

Jens Höhnel | Senior Security Management Consultant

Jens Heinze | Senior Security Management Consultant

Tel.: 0351-42320

Mail: info@shd-online.de